- Published on

パブリックWi-Fiの使用に伴うリスクについて

- Authors

はじめに

近年、携帯電話など通信デバイスの普及に伴ってパブリックWi-Fiが駅や空港、商業施設などで広く使用できるようになりましたが、 多くのユーザーはパブリックWi-Fiを使用した場合に生じるリスクを正しく理解せずに使用していると認識しています。

当記事ではパブリックWi-Fiを使用した場合に生じるリスクを理解してもらうことを目的とし、攻撃者の目線に立ってパブリックWi-Fiを悪用することでどのような攻撃が行えるかわかりやすく解説します。

当ブログの免責事項と利用に関する注意については当ブログについてを参照してください。

正規のアクセスポイントの偽装による攻撃

パスワードによって認証を行うパブリックWi-Fiでは基本的にWPA2-PSKまたはWPA3-personalの通信方式が使用されていますが、 これらの通信方式にはアクセスポイントの真正性を証明する機能が存在しません。

このようなWi-Fiの特性を悪用した攻撃として悪魔の双子(Evil Twin)攻撃があります。 この攻撃では攻撃者が正規のアクセスポイントと同じSSIDやパスワード、暗号化方式を設定したコピーを作成することにより、 正規のアクセスポイント見分けがつかない偽のアクセスポイントを公開し、ユーザーが誤って偽のアクセスポイントに接続することを待ちます。

アクセスポイントの偽装が行われた場合、ユーザー側から偽のアクセスポイントを見分けるすべがないだけでなく、デバイス上で自動接続の設定がされていた場合は、 ユーザーの意思によらずデバイスが自動的に接続します。

この攻撃が成功させる条件としては攻撃者がアクセスポイントのパスワードを認知している必要がありますが、一般的なパブリックWi-Fiではパスワードが公開されていることが多く、 対策を行うことは困難です。

偽装されたアクセスポイントへ接続した場合に想定される攻撃

ここからは悪魔の双子攻撃によって偽装したアクセスポイントへユーザーが接続した場合に想定される攻撃について説明します。

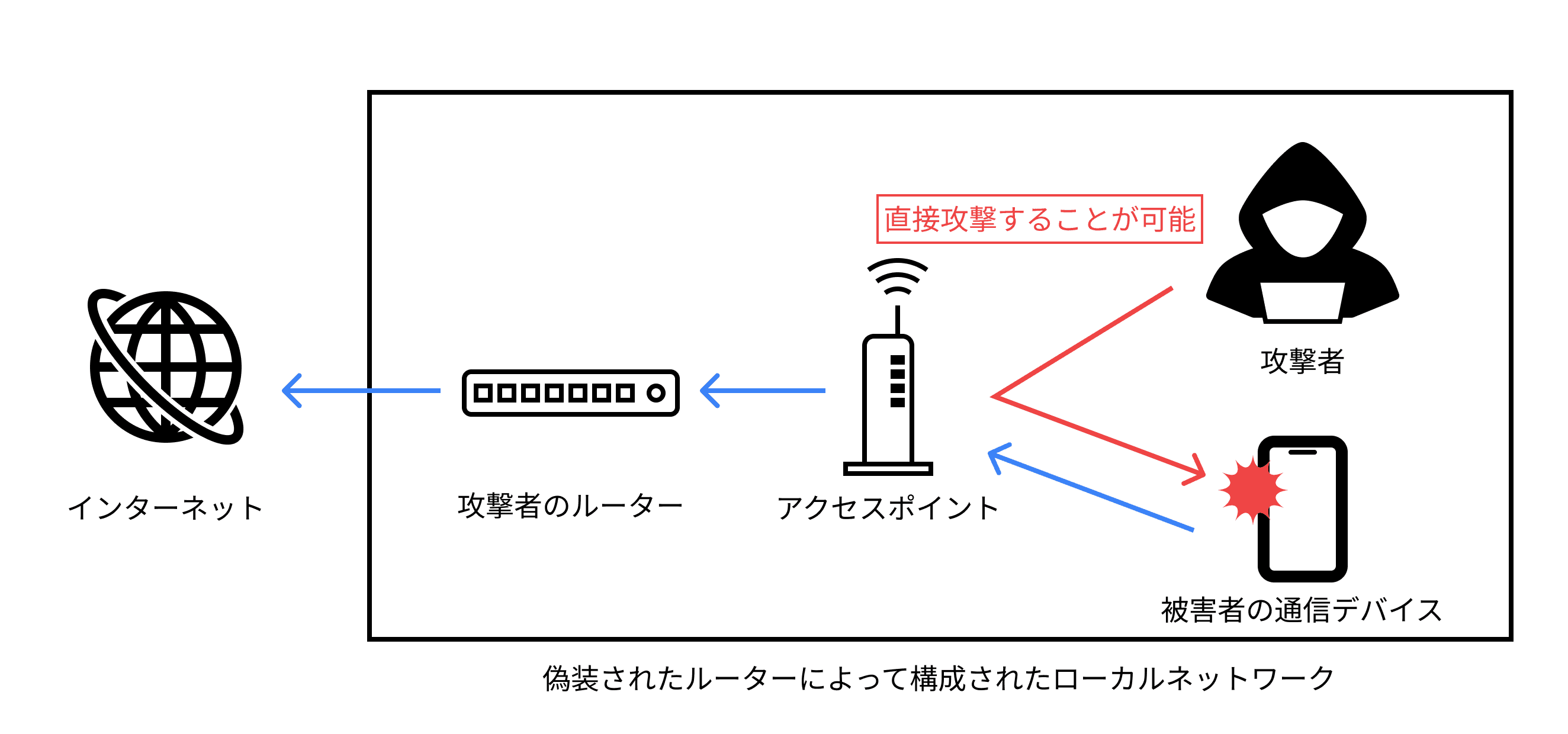

同一のネットワーク内のデバイスに対する直接攻撃

攻撃者のWi-Fiに通信デバイスを接続した場合に最も警戒すべきことは、ローカルネットワークを介して攻撃者が通信デバイスに対して直接疎通できてしまうことです。

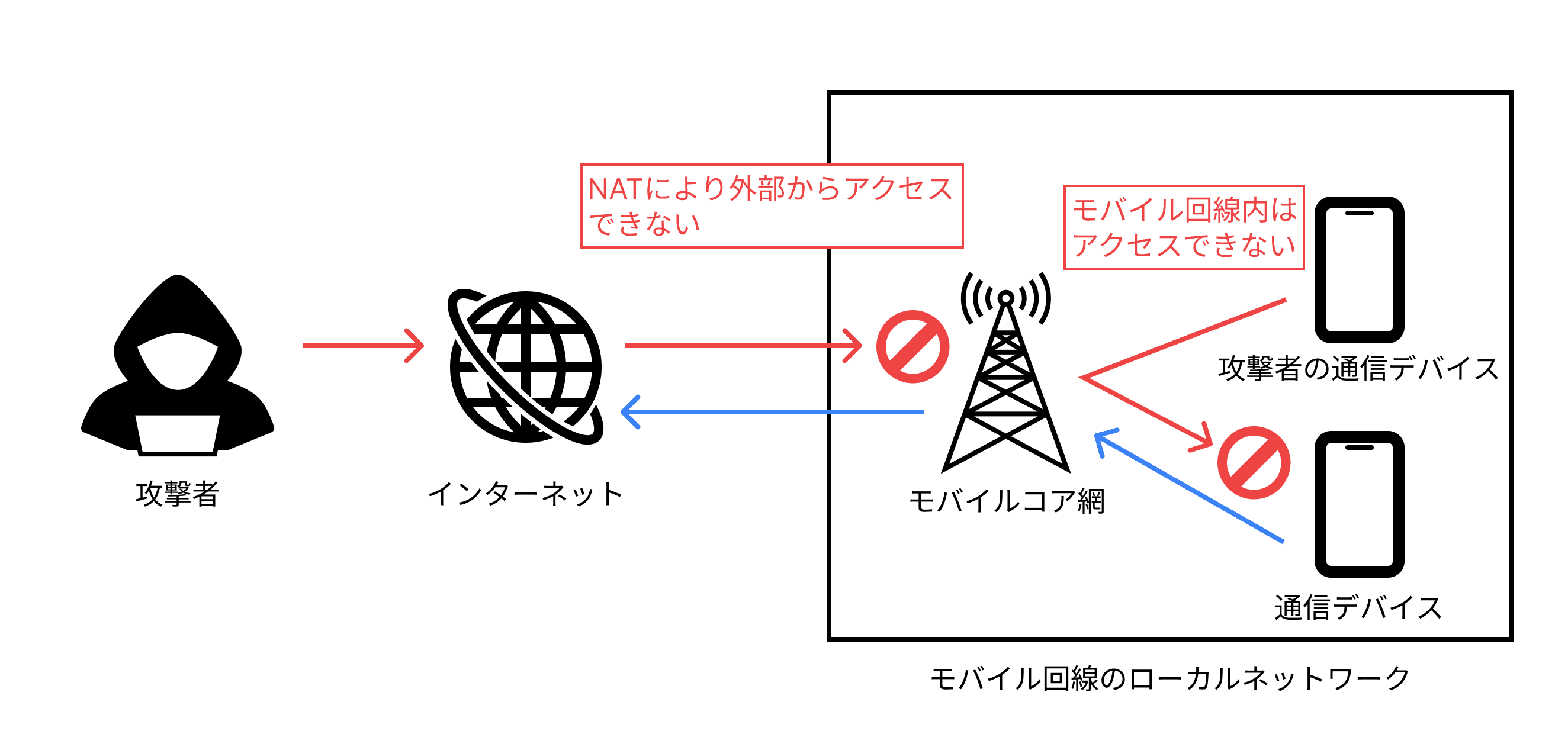

私たちが日常的に使用している携帯電話などの通信デバイスは通信キャリアが提供するモバイル回線を使用してインターネットへアクセスしますが、 モバイル回線上ではCGN(Carrier Grade NAT)などの仕組みによりデバイス間の通信やインターネットからのインバウンド通信は破棄されます。

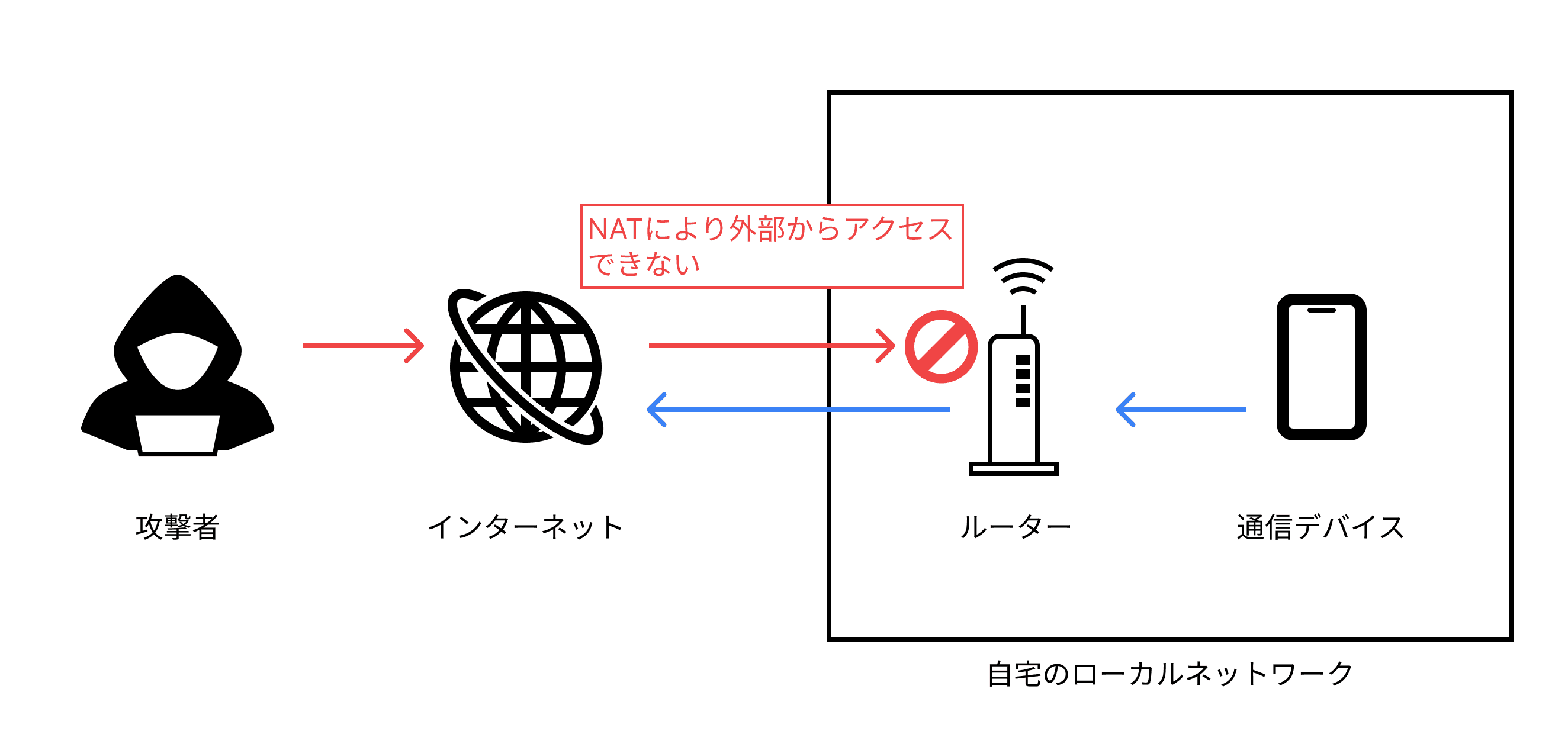

自宅に設置した固定回線を使用する場合においても、自宅のルーター上のNATによりインターネット上から自宅のローカルネットワークに入る インバウンド通信は破棄されるように構成されています。

これにより、攻撃者がユーザーの通信デバイスに対してインターネット上から干渉することはできず、通信デバイスが第三者から攻撃されることはありません。 しかし、偽のWi-Fiや設定に不備があるパブリックWi-Fiに接続した場合はユーザーの通信デバイスは攻撃者と同じローカルネットワークに接続することとなり、 攻撃者は通信デバイスに対して直接疎通できる状態となります。

攻撃者は疎通可能な通信デバイスに対しては任意の攻撃を仕掛けることが可能であり、通信デバイスに脆弱性が存在した場合は通信デバイスが 侵害され、デバイス内の情報が窃取されるなどの被害を受けるおそれがあります。

攻撃の例としては2025年に報告されたApple Playのリモートコード実行の脆弱性(CVE-2025-24252)の悪用があります。 この脆弱性はiPhoneなどのアップル製品に影響し、iOS 18.3以下のバージョンを使用している、同じWi-Fiに接続されているという条件のみで 攻撃者はデバイスへ侵入できる可能性あると報告されています。

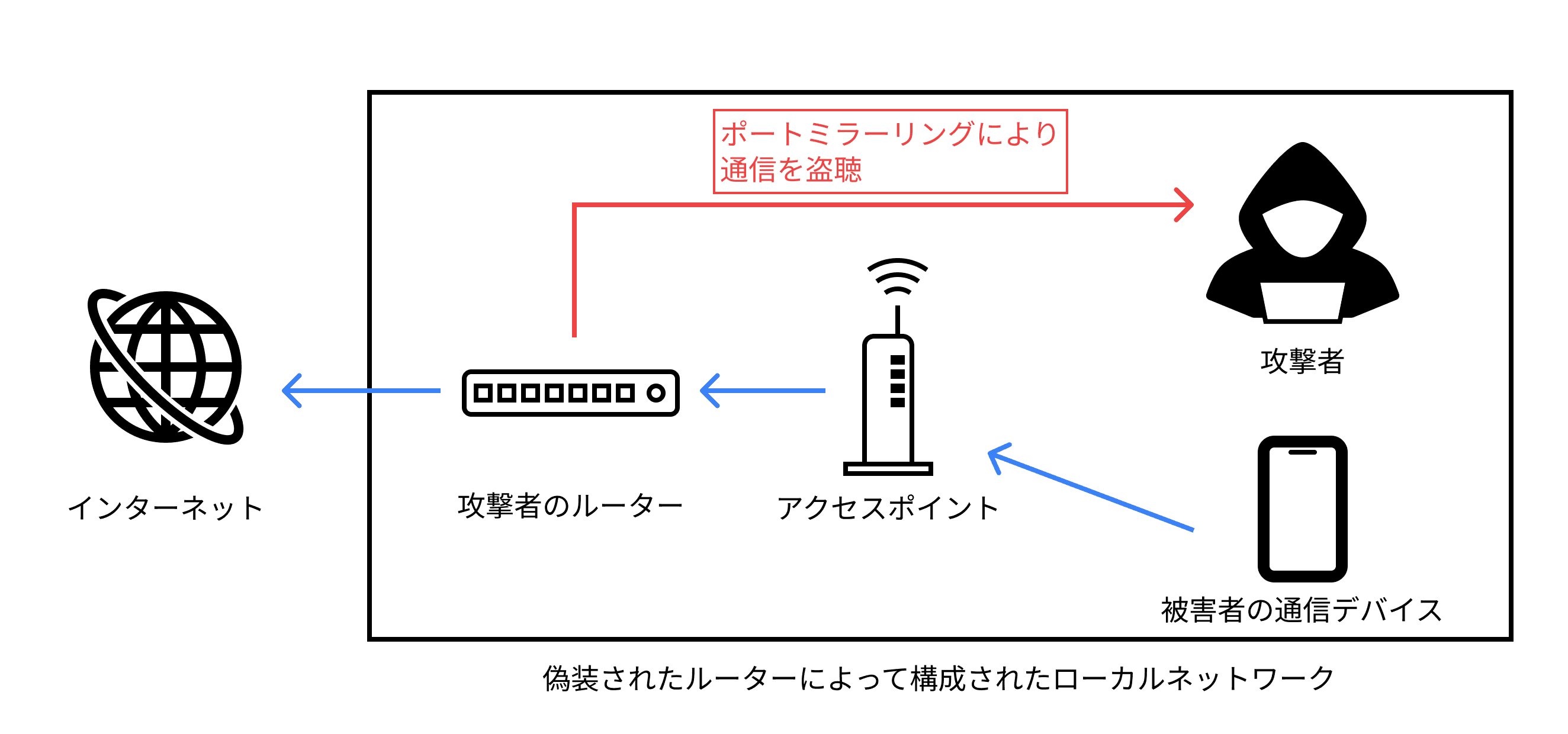

通信の盗聴や改ざんによる攻撃

攻撃者が管理する偽のアクセスポイントに接続した場合、攻撃者は経路上で通信を盗聴したり改ざんしたりすることが可能です。

しかし、通信の盗聴や改ざんについては、以下の理由により実際に攻撃が行われる可能性は低いと考えています。

- 近年は機密性の高い情報はすべてHTTPSによって送信されるため、通信の解読が困難

- 不特定多数の通信を解析するために莫大な労力を要し、割に合わない

パブリックWi-Fiを使用する際に行える対策

以上の内容を踏まえ、パブリックWi-Fiを使用する際にユーザー側で簡単に行える対策をまとめました。

OSを最新バージョンにアップデートする

例として挙げたApple Playのリモートコード実行の脆弱性(CVE-2025-24252)のような重大な脆弱性では、 未知の脆弱性を狙うゼロデイ攻撃として悪用されるより、 公開済みの脆弱性をアップデートが適用されていないデバイスに対して狙うNデイ攻撃として悪用されるケースが多いです。

ゼロデイ攻撃については対策することはできませんが、 Nデイ攻撃を避けるためにはOSのアップデートが公開されたタイミングで可能な限り早くアップデートを適用することにより対策が可能です。

ネットワークからのアクセスの厳格化

WindowsなどのデバイスではWi-Fiに接続する際にプライベートネットワークかパブリックネットワークか選択できる機能があります。

この設定をパブリックネットワークに設定した場合、ホストファイアウォールによってインバウンドの通信を制限することができ、ネットワーク内から攻撃を受ける余地を減らすことが可能です。

HTTPSを使用しないWebサイトへはアクセスしない

通信の盗聴・改ざんについてはHTTPSで通信を行うことで基本的に対策可能です。

前述のとおり、通信の盗聴・改ざんのリスクは限定的ですが、パブリックWi-Fiを使用する場合はHTTPのサイトへアクセスすることを避けてください。

VPNを使用する

VPNの使用によっても通信の盗聴・改ざんを防ぐことが可能です。

CloudflareのWARPなどのVPNサービスはデバイスにインストールするのみで使用できるうえ、無料であるため、容易に導入することができます。

さいごに

当記事ではパブリックWi-Fiを使用する際のリスクとユーザー側で行える対策について取り上げました。 当記事を参考にパブリックWi-Fiのリスクを理解し、セキュリティ対策などに活かしてください。

本記事が役に立ったと感じていただけたら、Xなどで共有していただけると励みになります。 今後もセキュリティに関する技術的な内容を発信していく予定ですので、ぜひチェックしてください。